O QUE SNOWDEN REVELOU

Prism

Prism

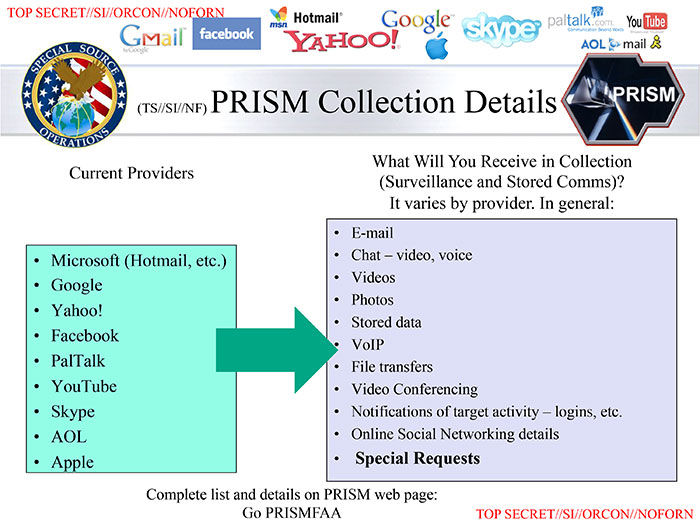

O programa dá à NSA acesso direto aos servidores de empresas como Google, Facebook, Microsoft e Apple desde 2007. Sem ordem judicial e sem precisar pedir permissão para as companhias, a agência acessa metadados dos usuários desses serviços, como histórico de buscas, conteúdo de e-mails, transferências de arquivos, dados de chats de voz e vídeo, fotos, chamadas por Skype, dados de logins, entre outros.

O Prism foi criado para rastrear estrangeiros suspeitos de terrorismo, mas na prática coleta dados em massa sem distinção de usuários.

As empresas negaram ter conhecimento do programa, mas os slides com a apresentação do Prism, iniciado no governo do presidente George W. Bush e continuado na gestão de Barack Obama, mostram o ano em que cada uma aderiu e indicam que já havia uma nova empresa candidata a entrar para a lista: o Dropbox.

A primeira companhia a aderir ao Prism foi a Microsoft (2007), seguida por Yahoo (2008), Google, Facebook e PalTalk (2009), YouTube (2010), Skype e Aol (2011) e Apple (2012). Curiosamente a Apple aderiu ao programa um ano após a morte de Steve Jobs.

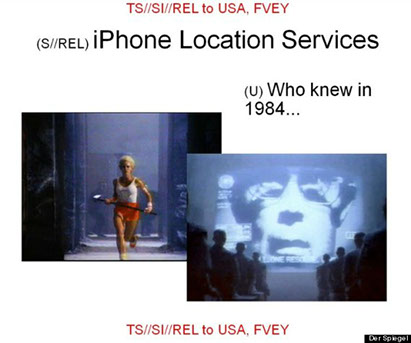

Uma série de slides da NSA posteriormente publicados pela Der Spiegel mostram que a NSA celebrou a entrada da Apple no sistema de vigilância. Os slides começam com uma cena de um comercial do Macintosh, da Apple, de 1984, que faz referência à obra de George Orwell.

Em alusão ao livro, o comercial mostra uma jovem destruindo com uma marreta uma grande tela na qual o "Grande Irmão" (personagem de 1984) discursa para uma plateia inerte. Após a destruição, a plateia fica boquiaberta. Os slides da NSA provocam: “Quem diria em 1984 que esse seria o Big Brother e os zumbis seriam usuários pagantes?”.

Em alusão ao livro, o comercial mostra uma jovem destruindo com uma marreta uma grande tela na qual o "Grande Irmão" (personagem de 1984) discursa para uma plateia inerte. Após a destruição, a plateia fica boquiaberta. Os slides da NSA provocam: “Quem diria em 1984 que esse seria o Big Brother e os zumbis seriam usuários pagantes?”.

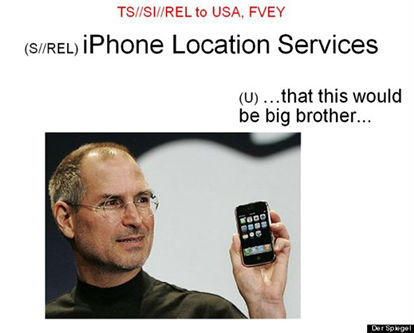

O Big Brother em questão seria Steve Jobs, que aparece segurando um iPhone em um dos slides, enquanto a fila de usuários na porta da Apple ilustra o trecho que fala sobre “zumbis pagantes”.

Outros documentos coletados por Snowden também mostram que a Microsoft colaborou com a NSA para facilitar a interceptação de dados dos usuários dos seus serviços como o SkyDrive, Skype e do chat do portal Outlook.com. A empresa e a NSA alegaram que os dados eram coletados mediante ordens judiciais.

Em 2010 a NSA fez acordo permitindo a agência britânica GCHQ acessar o Prism

Em 2010 a NSA fez acordo permitindo a agência britânica GCHQ acessar o Prism

Boundless Informant

A ferramenta grava e analisa os dados de inteligência obtidos pela NSA de empresas de internet e telefonia do mundo todo, auxiliando a agência a entender melhor cada país.

O agente de inteligência pode acessar o programa e escolher um país no mapa. Ao clicar nele consegue verificar o volume da dados coletados no local e de quais tipos eram esses dados.

Entre os documentos do programa estava um mapa de calor que mostrava a intensidade da vigilância em cada nação, em um indicador que vai do amarelo (menos intensa) para o vermelho. De acordo com esse mapa os principais alvos da NSA eram Irã, Paquistão, Jordânia, Egito e Índia.

Stellar Wind

Stellar Wind

O programa faz a mineração dos dados coletados pela inteligência da NSA a partir de quatro fontes: e-mails, conversas telefônicas, transações financeiras e atividades na internet. Estão incluídas informações captadas pelo Prism, Marina e outros sistemas.

O Stellar Wind ajuda a NSA a saber, por exemplo, para quem um e-mail é enviado, para qual número uma pessoa ligou ou quanto tempo durou uma ligação. Os documentos indicam que o Stellar Wind era capaz de interceptar 320 milhões de ligações por dia.

Operação Tempora

A agência britânica GCHQ usou as ferramentas Mastering the Internet e Global Telecoms Exploitation para grampear os cabos submarinos de fibra óptica que transmitem as comunicações telefônicas e de internet do mundo todo. A agência era capaz de armazenar metadados por até 30 dias e conteúdo por 3 dias (como e-mails, acessos ao Facebook e histórico de acessos na internet, por exemplo).

Os documentos mostram que a GCHQ fez parcerias com operadoras de telefonia para ter acesso facilitado aos dados. Ao fechar acordo, elas ganhavam um apelido. A Verizon Business era chamada de Dacron. A Vodafone Cable, de Gerontic. As outras empresas são BT (Remedy), Global Crossing (Pinnage), Level 3 (Little), Viatel (Vitreous) e Interoute (Streetcar).

Entre 2010 e 2013 a NSA pagou US$ 155 milhões para a GCHQ em troca de acesso aos dados da operação Tempora.

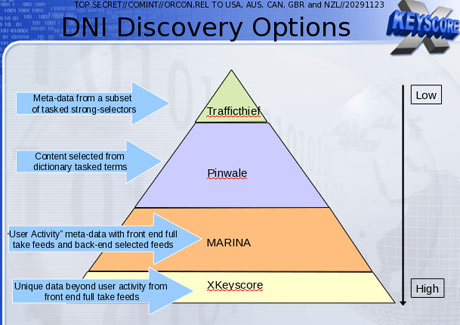

Xkeyscore

Xkeyscore

É o mais avançado software para espionagem utilizado pela NSA. Nas palavras de Snowden, o Xkeyscore coleta “praticamente tudo que um usuário faz na internet”. Isso significa que o sistema funciona como um grande banco de dados dos chamados metadados, fornecendo aos agentes da NSA acesso a informações como histórico de navegação, dados de e-mails enviados, contatos, entre outros.

A diferença do Xkeyscore para outros programas é sua capacidade de cruzar dados e obter mais informações sobre um alvo específico a partir de endereços de IP, telefones, nomes completos, nomes de usuário e palavras-chave. Os agentes conseguiam ver o histórico de uma conversa no Facebook, por exemplo, digitando apenas o nome e a data da conversa. Também conseguiam descobrir a identidade de uma pessoa que criou uma planilha de Excel e fazer buscas transversais, como encontrar todas as pessoa no Paquistão que tentam acessar sites em alemão, por exemplo.

De acordo com a lei americana, esse tipo de conteúdo só poderia ser acessado mediante ordem judicial, mas os EUA defendiam o seu sistema com a alegação de que haviam identificado mais de 300 terroristas com a ferramenta.

Follow the money

Follow the money

Operação da NSA para rastrear transações financeiras e armazenar os dados obtidos em um banco de dados poderoso desenvolvido para esse propósito, o Tracfin, que havia armazenado 180 milhões de registros de transferências de dinheiro, transações de cartão de crédito, entre outros procedimentos, em 2011, segundo os documentos divulgados por Snowden.

O objetivo da NSA é identificar transações de grupos terroristas e crimes políticos. Os focos primários dos programas são a África e o Oriente Médio.

Para obter essas informações, a NSA monitora o Society for Worldwide Interbank Financial Telecommunication (Swift), uma cooperativa usada por milhares de bancos ao redor do mundo para suas transações internacionais. A NSA também conhece a fundo os procedimentos de empresas como Visa e MasterCard e já mira outros meios de pagamento anônimos, como o Bitcoin.

A informação coletada pela NSA permite que a agência trace uma imagem de indivíduos incluindo seus movimentos financeiros, contatos e comportamento ao se comunicar.

Documentos da GCHQ, agência britânica parceira da NSA, indicam que o recolhimento, armazenamento e compartilhamento de dados "politicamente sensíveis" é feito de maneira invasiva, uma vez que inclui "dados coletados em massa” (ou seja, dados de qualquer pessoa sem distinção) rico em informações pessoais.

Marina

Marina

Repositório no qual a NSA guarda por até um ano metadados de milhões de usuários coletados diretamente dos cabos de fibra óptica submarinos ou de programas como o Prism, servindo como um banco de dados de quase tudo que um usuário faz online, como registros do seu histórico de buscas, registros de atividade no e-mail, algumas senhas, buscas em sistemas de mapas, entre outras coisas.

Embora não revelem o conteúdo da mensagem em si, os metadados fornecem informações como origem, destino e hora de envio de uma mensagem.

“O aplicativo de metadados Marina rastreia a experiência de navegação do usuário, coleta dados e conteúdo e desenvolve resumos sobre o alvo”, diz o guia de uso do sistema. “Esta ferramente oferece a possibilidade de exportar os dados em uma variedade de formatos, assim como criar gráficos para auxiliar no entendimento de como se desenvolve o padrão de vida de uma pessoa.”

A informação contradiz o que até então era dito pelo presidente norte-americano Barack Obama, que afirmava armazenar apenas dados de pessoas que estavam na mira da agência.

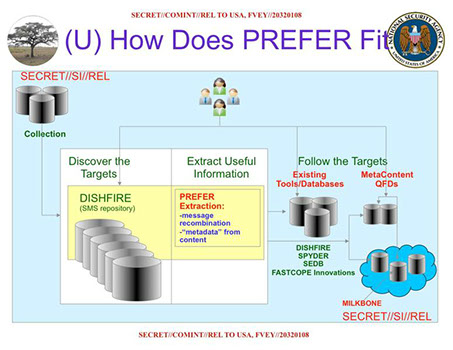

Dishfire

Dishfire

Programa da NSA destinado a coletar e armazenar o máximo possível de dados de mensagens de texto enviadas por SMS, como localização do remetente, seus contatos, chamadas perdidas, possíveis viagens (ao detectar o uso de roaming) entre outros dados.

A apresentação da NSA sobre o programa descreve as mensagens por SMS como “uma mina de ouro”. O programa não tinha alvo definido e coletava dados em massa – uma média de 194 milhões de mensagens de texto por dia do mundo todo.

De acordo com os documentos de Snowden, um outro programa chamado Prefer usava essa base de dados para extrair informações como planos de viagens, listas de contatos, transações financeiras realizadas, entre outras. O banco de dados já foi compartilhado com a agência britânica GCHQ.

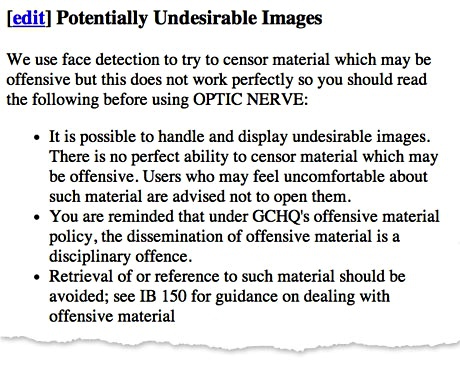

Optic Nerve

Optic Nerve

Programa da agência britânica GCHQ em parceria com a NSA para interceptar e armanzenar imagens de webcams.

Os documentos divulgados por Snowden mostram que o Optic Nerve capturou imagens estáticas de chats com webcams do Yahoo e as arquivou em bancos de imagens da agência entre 2008 e 2010. Segundo os documentos, o programa continuava ativo até 2012.

Foram coletados dados em massa de pessoas do mundo todo. Em apenas seis meses de 2008, por exemplo, a agência colheu imagens de mais de 1,8 milhão de contas de usuários Yahoo, incluindo algumas de cunho sexual.

O Optic Nerve tinha o objetivo de identificar suspeitos de terrorismo ou criminosos que estivessem usando múltiplas identidades de usuário para ocultar seus nomes. O Yahoo declarou não ter conhecimento sobre o Optic Nerve.

Turbine

Turbine

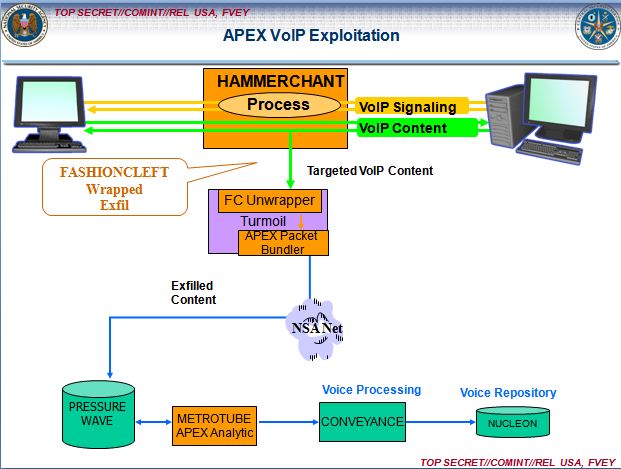

O programa foi criado em parceria com a agência britânica GCHQ em 2010 para espalhar um malware e coletar dados de computadores ao redor do mundo, expandindo a capacidade de coleta de informações da NSA e do GCHQ.

O Turbine é operado da sede da NSA, em Maryland, e em bases na Inglaterra e no Japão.

Os documentos do programa informam que os malwares, que passaram a ser usados em 2004, inicialmente eram direcionados para alvos específicos, que não podiam ser acessados pelos métodos tradicionais da agência. A partir de 2010, porém, o governo teria aumentado seu uso "em escala industrial".

Uma das técnicas usadas pela agência para infectar computadores-alvo era uma página falsa do Facebook, que permitia acesso ao computador do usuário quando ele inseria dados de login e senha. Outra técnica era o envio de e-mails infectados com um malware capaz de gravar conversas pelo microfone e imagens pela webcam da máquina.

O Turbine ainda ligava os computadores infectados ao Turmoil, sistema que monitora o tráfego de dados e identifica alvos em potencial da agência.

Mystic

Mystic

Sistema capaz de gravar 100% de chamadas telefônicas de países estrangeiros e armazená-las por até um mês, de modo que os agentes pudessem voltar no tempo e rever conversas antigas.

Os agentes da NSA ouviam cerca de 1% das ligações e selecionavam o trecho de algumas para serem armazenadas por um tempo maior. O programa foi usado contra um país em particular, mas os documentos revelados por Snowden indicam que a NSA tinha a intenção de usá-lo para ouvir ligações de outros países. Não foi divulgado quais países eram alvos do programa.

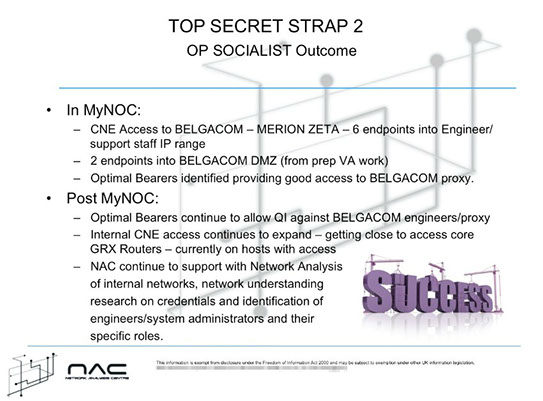

Operation Socialist

Operação conduzida pela agência britânica GCHQ para espalhar malware em computadores e obter dados da máquina e metadados de usuários da internet. Uma das formas usada para enganar as vítimas eram páginas falsas de redes sociais como o LinkedIn.

A mesma operação foi usada para o GCHQ se infiltrar na empresa de telefonia Belgacom, que tem entre seus clientes a Comissão Europeia, o Conselho Europeu e o Parlamento Europeu.

Para obter as informações a agência usava certificados de segurança falsos por meio de um modo de ataque chamado "man-in-the-middle", em que os dados trocados entre duas partes são interceptados, registados e até mesmo alterados pelo atacante sem que as vitimas percebam.

QUEM É SNOWDEN

PERSONAGENS

CRONOLOGIA

O QUE A NSA E O GCHQ CONSEGUEM VER?

CELULAR

A NSA tem acesso a metadados de chamadas do mundo inteiro, ou seja, informações como duração e destino de um SMS ou chamada telefônica, mas não o seu conteúdo (a agência já fez a coleta de conteúdo das chamadas, mas contra um país específico que não foi revelado).

A NSA consegue capturar dados da agenda de contatos do telefone e de programas de mensagens de texto e e-mails para saber as conexões de uma pessoa.

A agência também intercepta mensagens de texto pelo programa Dishfire. Dessa forma, conseguia detectar até se uma pessoa viajou e qual tipo de relação tem com seus contatos

Aplicativos de jogos como o Angry Birds são usados para coletar dados como idade, sexo e localização de um usuário

Aplicativos como o Google Maps são usados para obter dados de geolocalização de uma pessoa

REDES SOCIAIS

A NSA e a agência britânica GCHQ são capazes de criar páginas falsas de redes como Facebook e LinkedIn para infectar computadores com malware no momento em que uma pessoa insere login e senha nas páginas falsas. O arquivo malicioso ajuda as agências a capturar dados do computador e usar a câmera e o microfone da máquina para gravar a atividade do usuário

A agência usa as redes para criar gráficos sofisticados das conexões entre pessoas, mostrando com quem elas se relacionam, sua localização, companhias em viagens, entre outras coisas.

A agência britânica GCHQ usou cabos submarinos para monitorar o YouTube em tempo real e coletar dados de usuários do serviço

A NSA coleta fotos de perfis de pessoas do mundo todo nas redes sociais e as utiliza em um programa de reconhecimento facial para tentar identificar terroristas

COMPUTADOR

A NSA é capaz de inserir arquivos maliciosos no computador de um alvo para capturar imagens da webcam em chats na internet ou durante o uso de programas como o Skype, e gravar o áudio do microfone da máquina

As agências americana e a britânica conseguem quebrar sistemas de criptografia e desenvolveram métodos para tentar enfraquecer os sistemas disponíveis hoje no mercado, como interferir na definição de padrões para criptografia de modo a facilitar o acesso das agências e instalar vulnerabilidades (os chamados backdoors) em softwares populares de criptografia.

A agência também conseguiu instalar um programa malicioso no computador de alguns usuários do TOR para captura de dados. Apesar disso, os documentos revelam que a agência ainda não consegue quebrar o sistema.

A NSA desenvolveu uma tecnologia secreta para espionar computadores por sinal de rádio, coletando dados mesmo quando os equipamentos estão offline. O sistema existe desde 2008, pelo menos, recorrendo a um canal de ondas de rádio secreto que pode ser transmitido por meio de minúsculas placas de circuito e de cartões inseridos às escondidas nos computadores. O equipamento de frequência de rádio precisa, na maioria dos casos, ser fisicamente inserido por um espião, pelo fabricante, ou por um usuário.

VIDEOGAME

A agência criou personagens em jogos online como o Second Life e World of Warcraft na tentativa de recrutar informantes e coletar conteúdo de comunicações entre jogadores. A agência temia que terroristas ou redes de criminosos pudessem usar esses jogos para se comunicar secretamente, fazer movimentações financeiras ou transferir documentos.

REDES DE Wi-Fi

Os documentos de Snowden mostraram também dados da agência de inteligência canadense, que teria usado o serviço de Wi-Fi grátis de um aeroporto para rastrear os aparelhos eletrônicos de milhares de pessoas por dias após elas se conectarem à rede

PAÍSES E CONTINENTES ESPIONADOS

Europa: A NSA instalou escutas em escritórios da União Europeia em Bruxelas e em Nova York. Outras 88 embaixadas nos EUA também eram alvos da espionagem. Além dos microfones, a NSA infiltrou a rede de computadores, conseguindo acesso a e-mails e documentos internos. O objetivo era reunir informações sobre política externa, comércio internacional e economia.

Bahamas: A NSA vigia tudo no país. Todas as ligações são gravadas e dados de comunicação online como e-mails e históricos de busca são interceptados sem a aprovação do governo local.

México: O presidente Enrique Peña Nieto foi alvo de espionagem da NSA, que vigiou sua comunicação eletrônica por meio de dois programas. O conteúdo de e-mails do presidente mexicano foi acessado e os documentos da NSA mostram que a agência conseguiu ver quem seriam alguns dos ministros do governo meses antes de as eleições serem realizadas.

Conselho de Segurança da ONU: Os EUA espionaram oito integrantes do CS, entre os quais ao menos um permanente (França) e três não-permanentes (Brasil, Japão e México) para saber a opinião de cada um sobre a aprovação de sanções contra o Irã, em 2010, após o país anunciar que enriqueceria urânio no seu terrítório. A NSA coletou dados como trocas de e-mails, ligações telefônicas e mensagens por celular.

Alemanha: A NSA interceptou o telefone da chanceler Angela Merkel e monitorou seus assessores. Além do telefone, a agência também coletou informações de mensagens de e-mail e de texto. O presidente americano Barack Obama sabia dessa espionagem desde 2010 e teria pedido que ela continuasse. Após ser cobrado por Merkel, Obama solicitou que a NSA recuasse.

França: A NSA interceptou de maneira maciça as comunicações telefônicas dos cidadãos franceses. Entre dezembro de 2012 e janeiro de 2013, 70,3 milhões de dados telefônicos foram coletados. O monitoramento também captou mensagens de texto e seus conteúdos de acordo com palavras-chave.

Brasil: A NSA intercepta dados das comunicações na internet dos brasileiros. A presidente Dilma Rousseff e seus principais assessores também foram alvos diretos da NSA. A agência teria interceptado a comunicação de Dilma com seus assessores e deles com terceiros. A NSA monitorou os números de telefone, os e-mails e o IP (a identificação do computador).

EMPRESAS ESPIONADAS

A NSA criou vulnerabilidades (backdoors) para invadir o sistema da empresa na China para monitorar executivos e as atividades da empresa.

A NSA hackeou o sistema de comunicação interna do canal de TV baseado no Catar e conhecido por transmitir mensagens em áudio e vídeo de líderes da Al-Qaeda.

A NSA espionou a rede privada de computadores da empresa em busca de informações sobre o petróleo brasileiro.

A agência conseguiu interceptar a rede que conecta os servidores do Google e do Yahoo! pelo mundo e usava a operação Muscular para captar e processar dados de usuários